Définition du Shadow IT ou Rogue IT

Le Shadow IT, qu’on nomme parfois Rogue IT, décrit l’utilisation d’outils informatiques, sous toutes leurs formes, par des utilisateurs, sans contrôle de la DSI. Ce phénomène naît la plupart du temps du désir des utilisateurs de s’émanciper des règles, parfois contraignantes, édictées par les DSI, ainsi que de la volonté d’apporter des solutions plus rapides aux problématiques métiers. Entre confort d’utilisation, agilité et rapidité d’une part, et sécurité d’autre part, les utilisateurs choisissent bien volontiers la première option, avec des conséquences parfois lourdes en termes de sécurité.

Définition

Le Shadow IT est un terme désignant l’utilisation, au sein d’une entreprise, de logiciels, applications ou appareils sans l’accord de la DSI (Direction des Systèmes d’Information). Cela regroupe un large nombre de pratiques, comme l’utilisation d’une messagerie personnelle pour des tâches professionnelles, de services dans le cloud, l’installation de logiciels non approuvés, l’embauche d’informaticiens en dehors de la DSI, le lancement de projets en recourant à la sous-traitance en dehors de la DSI… La volonté des collaborateurs pratiquant le Shadow IT est rarement le symbole d’une rébellion, elle traduit au contraire la volonté d’être plus agiles face à une DSI qui par des mesures de sécurité, ou son inaptitude à répondre aux besoins des utilisateurs, se montre parfois trop contraignante.

Cette pratique est étroitement liée au BYOD, et à la volonté des collaborateurs de l’entreprise d’utiliser des outils auxquels ils sont familiers. La DSI se retrouve dans une situation similaire au BYOD, où elle a le choix de laisser faire et s’adapter en limitant comme elle peut les risques de sécurité, restreindre l’utilisation pour concilier sécurité et agilité, ou interdire totalement pour garder la main sur l’informatique de l’entreprise.

Risques du Shadow IT

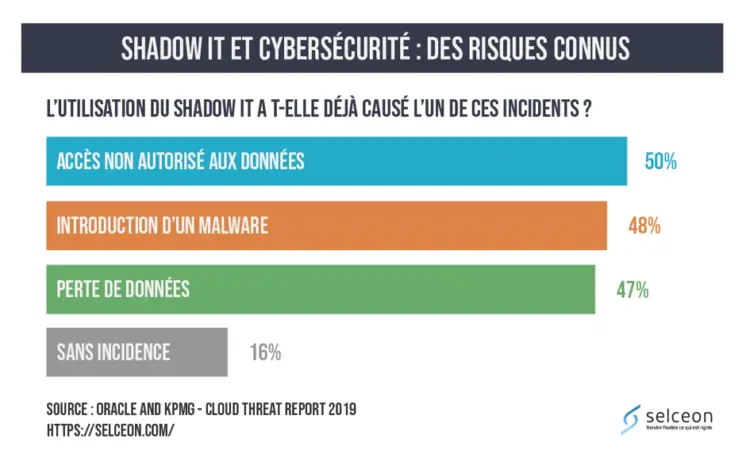

La pratique du Shadow IT a un impact majeur sur le fonctionnement de l’entreprise. Les risques du Shadow IT sont résumés dans le schéma suivant :

En 2016, Gartner prévoyait que pour 2020, un tiers des cyberattaques subies par les entreprises serait commis à cause du Shadow IT, notamment par le biais des applications dans le cloud. Si Gartner n’a pas encore réalisé d’études pour confirmer ce chiffre, d’autres analystes confirment cette tendance. C’est le cas d’Oracle dans une étude menée avec KPMG auprès de 456 experts en cybersécurité travaillant dans des entreprises de plus de 500 salariés.

A cause du Shadow IT, 50% de ces experts ont été témoins d’un accès non autorisé aux données de l’entreprise, 48% ont constaté l’introduction d’un malware, et 47% ont subi une perte de données.

Trois bonnes pratiques pour gérer le Shadow IT

Face aux risques précédemment mentionnés, la DSI ne peut plus ignorer le Shadow IT. Voici 5 conseils aux DSI pour faire face à ces changements :

- Sensibiliser les utilisateurs: le Shadow IT ne naît pas d’une intention malveillante, mais davantage de l’ignorance des contraintes de sécurité. La première étape consiste donc à éduquer les utilisateurs à la cybersécurité et ses contraintes.

- Réduire les risques: cela commence par définir quelles données de l’entreprise sont les plus critiques et choisir la façon la plus sécurisée pour les stocker et les utiliser, que cela soit dans le cloud ou « on premises ».

- Prendre les devants: l’entreprise aura beau éduquer et prendre des précautions, le Shadow IT ne disparaîtra pas totalement. Pour se protéger, l’entreprise peut par exemple utiliser un CASB, afin de monitorer la sécurité des applications.